详细介绍如何使用kali linux进行网络攻防,渗透测试等

”网络安全 渗透测试 攻防“ 的搜索结果

攻击方在组织入侵攻击时,通常会首先制定攻击策略、规划攻击线路,攻击者分工合作,力争在短时间内取得最大战果,常见的攻击步骤为信息收集、漏洞分析、渗透攻击和后渗透攻击 网络安全攻防演练防守方方案全文共26页...

①网络安全学习路线②20份渗透测试电子书③安全攻防357页笔记④50份安全攻防面试指南⑤安全红队渗透工具包⑥网络安全必备书籍⑦100个漏洞实战案例⑧安全大厂内部视频资源⑨历年CTF夺旗赛题解析。

网络安全之WAF攻防实战笔记,行业大神学习总结。 这份文档分为技巧篇和实战篇,技巧篇介绍了各种服务器、数据库、应用层、WAF层的特性,在实战篇中,我们将灵活运用各种技巧去绕过WAF防护。有些姿势或许早已失效,但...

每一位网络安全从业者都有仗剑江湖的侠客情怀和维护网络公平正义的初心。渗透测试就是一把“利剑”,出其不意、攻其不备,模拟黑客之攻击,为安全防御系统诊脉,补全不足,修炼内功,提升防御能力。用别人之剑,还是...

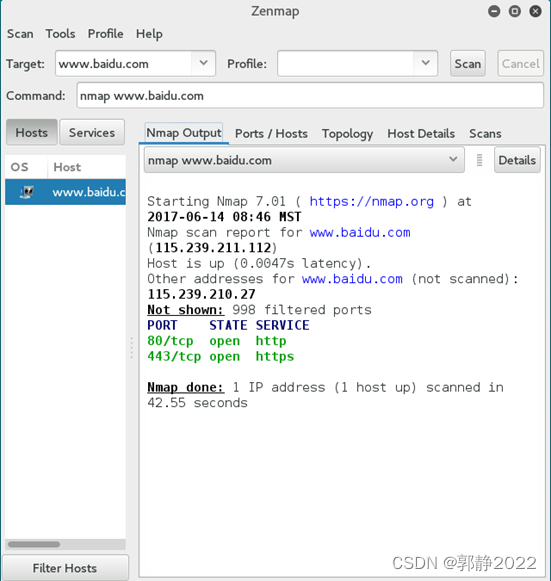

xpath爬虫爬取网页信息,筛选,http头部,保存数据到文件中,结合漏洞...普通request请求加上poc测试请求。使用第三方库nmap。使用第三方库nmap。使用第三方库nmap。③启动对应ID的扫描任务。④获取对应ID的扫描状态。

重磅,最新网络安全&渗透测试&HVV等学习资料合集,共28份。 360几率大的网络安全面试题(含答案).pdf ATT&CK手册.pdf HaE与Authz的搭配.pdf HW弹药库之红队作战手册.pdf OWASP 移动安全测试指南.pdf OWASP代码审计...

随着 Web 技术发展越来越成熟,而非 Web 服务越来越少的暴露在互联网上,现在互联网安全主要指的是 Web 安全。为了自身不“裸奔”在大数据里,渐渐开始学习 Web 安全,在学习 Web 安全的过程中,发现很大一部分知识...

通信安全:明文传输,token在cookie中传输等。1.自动化技术验证:融合自动化技术漏洞扫描工具所提供的结论2.手工制作验证,依据公布数据进行验证3.实验验证:自己建模拟环境开展验证4.登陆猜解:有时候可以试着猜解...

web网络安全渗透测试攻防实战视频教程 附带工具源码合集 相关下载链接://download.csdn.net/download/lchlgd/11254840?utm_source=bbsseo

希望能帮助大家尽快入门。

一份网络攻防渗透测试的学习路线,不藏私了!原因:php+mysql可以帮助你快速的理解B/S架构是怎样运行的,只有理解了他的运行原理才能够真正的找到问题/漏洞所在。所以对于国内那些上来就说渗透的我是很鄙视的js+html...

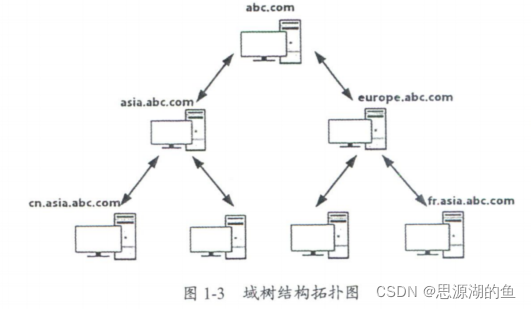

网络空间安全 渗透攻防8(域)

标签: 网络安全

希望能帮助大家尽快入门。

Kismet是802.11二层无线网络探测器,嗅探器和入侵检测系统。它将与支持原始监视(rfmon)模式中的任何无线网卡的工作,并能嗅出的802.11a /b / g / n的流量。它可以使用其他程序来播放音频警报网络事件,读出网络...

一份网络攻防渗透测试的学习路线,不藏私了!原因:php+mysql可以帮助你快速的理解B/S架构是怎样运行的,只有理解了他的运行原理才能够真正的找到问题/漏洞所在。所以对于国内那些上来就说渗透的我是很鄙视的js+html...

渗透测试是通过模拟恶意黑客的攻击方法,来评估计算机网络系统安全的一种评估方法,包括了对系统各类弱点、技术缺陷或漏洞的主动分析。由于渗透测试需要通过模拟黑客攻击来评估目标系统的安全性和漏洞,因此可能会...

渗透测试与攻防对抗——渗透测试基础

标签: 安全

我今日所做的事远比我往日的所作所为更好,更好;我今日将享受的安息远比我所知的一切更好,更好。

web安全攻防渗透测试实战指南

标签: 网络

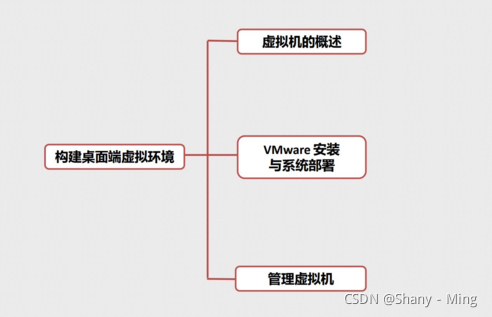

零基础自学网络安全 / 网络渗透攻防路线学习方法【建议收藏】

推荐文章

- 用好ASP.NET 2.0的URL映射-程序员宅基地

- C语言等级考试是把题目删了,历年全国计算机的等级考试二级C语言上机考试地训练题目库及答案详解(72页)-原创力文档...-程序员宅基地

- Microsoft Office显示正在更新无法打开的问题_正在更新microsoft 365和office-程序员宅基地

- 非常好的Ansible入门教程(超简单)-程序员宅基地

- 【Gradle-8】Gradle插件开发指南-程序员宅基地

- 使用PL/SQL Developer软件解锁_plsqldev表格锁怎么打开-程序员宅基地

- 【Windows Server 2019】Web服务 IIS 配置与管理——配置 IIS 进阶版 Ⅳ_iis默认路径-程序员宅基地

- 网络中的各层协议_发送消息时各层协议-程序员宅基地

- UCRT: VC 2015 Universal CRT, by Microsoft_vc15rt-程序员宅基地

- 关于EntityFramework 7 开发学习_entiry framework 7 书籍-程序员宅基地